Évitez les cyberattaques en renforçant la sensibilisation de vos équipes

Saviez-vous que 90 % des cyberattaques débutent par une erreur humaine ? Pourtant, seules 34 % des TPE-PME forment leurs employés à la cybersécurité. Cette lacune expose gravement les entreprises aux attaques par phishing, qui représentent 74 % des incidents en France.

- Mettez en place un programme de formation continue.

- Organisez des sessions trimestrielles de sensibilisation aux cybermenaces (phishing, ransomwares, social engineering).

- Intégrez des exercices pratiques : testez vos équipes avec des simulations de phishing (des outils comme KnowBe4 ou PhishMe le permettent).

- Installez une politique de signalement interne des tentatives d’attaques.

Résultat ? Une entreprise bien formée réduit jusqu’à 70 % ses risques d’attaques et minimise les pertes, qui s’élèvent en moyenne à 97 000 € par incident pour une PME. Un petit investissement pour une grande protection.

Vous souhaitez en savoir plus ?

Les statistiques sont sans appel : 90% des cyberattaques débutent par une erreur humaine. Cette réalité souligne l’importance capitale du facteur humain dans la protection numérique des entreprises.

Le dernier Baromètre France Num 2024 dresse un tableau préoccupant. Malgré un taux d’équipement encourageant, 79% des TPE PME disposent d’une solution antivirus mais seulement 34% d’entre elles forment leurs équipes à la cybersécurité. Les chiffres de 2023 renforcent ce constat : 74% des cyberattaques contre les entreprises françaises relèvent du phishing, une technique exploitant directement les failles humaines.

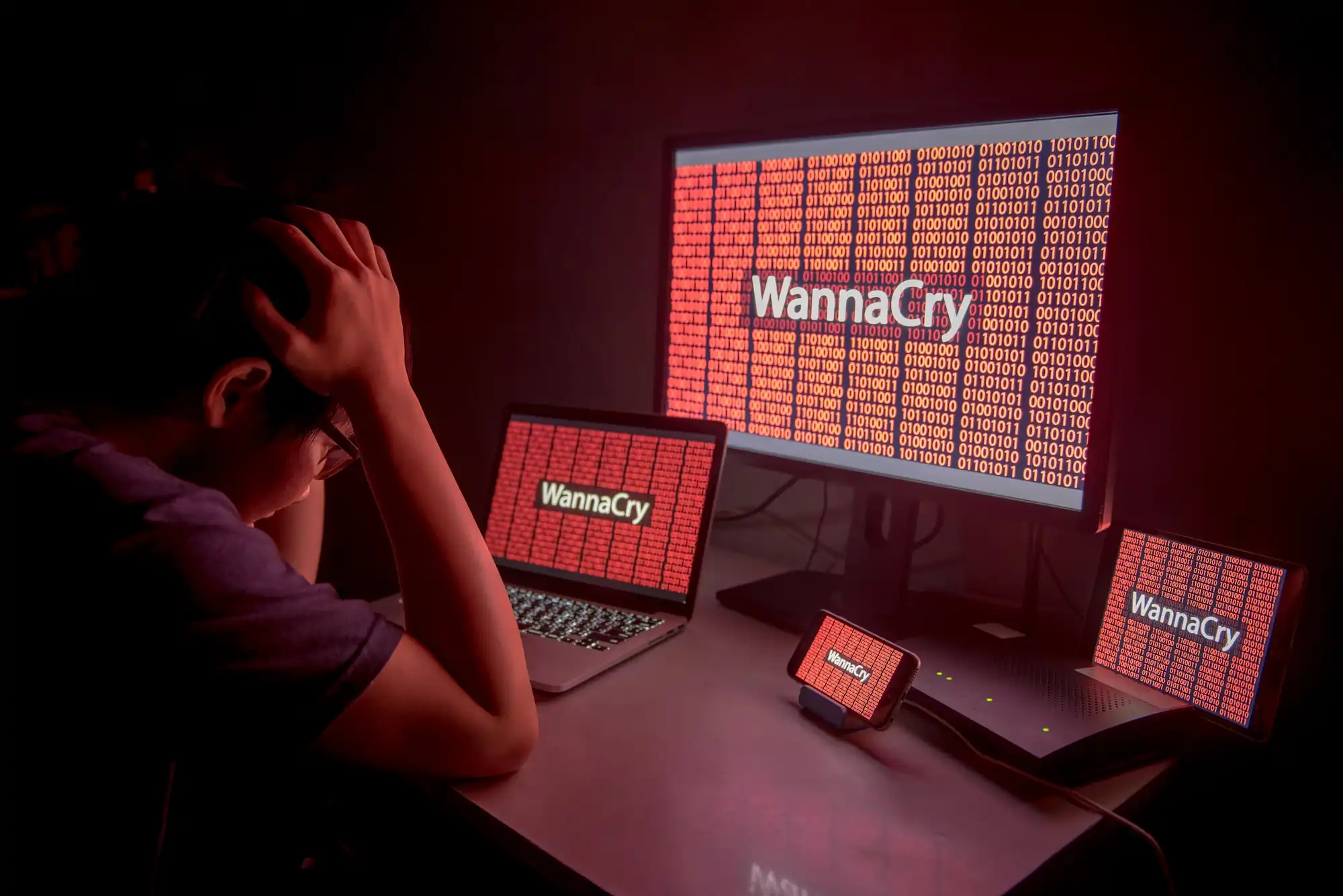

Les enjeux sont considérables, les entreprises françaises victimes de ransomware cèdent au chantage des pirates. Cette analyse détaillée vous apporte les solutions concrètes pour sécuriser votre entreprise et éviter ces situations critiques.

Le facteur humain : maillon critique de la sécurité numérique

Les données du Forum Économique Mondial sont éloquentes : 95% des incidents de cybersécurité trouvent leur origine dans les vulnérabilités humaines.

Portrait des vulnérabilités comportementales

Notre analyse approfondie révèle quatre points de vulnérabilité majeurs exploités par les pirates informatiques :

- La bienveillance naturelle, source de fuites d’informations confidentielles

- Les réflexes de curiosité et de crédulité, terreau fertile pour le phishing

- Les défauts d’attention et la négligence quotidienne

- Les spécificités comportementales, minutieusement étudiées par les attaquants

52% des entreprises identifient leur personnel comme première source de vulnérabilité. Les réseaux sociaux deviennent l’outil privilégié des pirates pour établir un lien de confiance avant leur attaque.

Stress et fatigue : catalyseurs des failles de sécurité

Le stress numérique fragilise considérablement les défenses : 78% des employés subissent les effets néfastes des interruptions numériques constantes. Les statistiques sont alarmantes : 93% des incidents de sécurité sont directement liés à l’épuisement professionnel.

Les équipes de cybersécurité paient un lourd tribut : 66% des experts européens signalent un épuisement professionnel critique. Les conséquences sont sévères : 51% suivent un traitement pour troubles psychologiques, tandis que 19% consomment quotidiennement plus de trois verres d’alcool.

Les cybercriminels exploitent méthodiquement ces failles liées à l’épuisement professionnel. Les répercussions financières sont considérables : selon IBM, une violation de données coûte en moyenne 4,45 millions de dollars en 2023, soit 2,3% de plus qu’en 2022.

Technologies et dispositifs de protection numérique

La hausse de 38% des cyberattaques en 2023 exige des solutions technologiques robustes. Notre expertise démontre que la détection et la réponse rapide constituent les piliers d’une cyberdéfense efficace.

Dispositifs de détection anticipée

Les progrès sont tangibles : le délai moyen de détection d’une intrusion s’est réduit de 21 à 16 jours entre 2021 et 2022. Nos solutions expertes repèrent les signaux d’alerte avant leur transformation en attaques critiques. Les systèmes actuels exploitent les capacités d’intelligence artificielle pour une détection automatisée des menaces.

Architecture de surveillance intelligente

Notre système de surveillance repose sur trois composantes essentielles :

- Les détecteurs d’intrusion assurant une vigilance permanente des réseaux

- L’analyse comportementale identifiant les activités suspectes

- Le contrôle des échanges sécurisant utilisateurs, applications et données

Ces dispositifs collectent et analysent les traces numériques pour localiser rapidement la source et mesurer l’ampleur d’une cyberattaque.

Protection technique multicouche

Notre approche de sécurité technique déploie des barrières préventives, correctives et limitatives. Ces protections combinent éléments physiques, tels que les sécurités matérielles, et logiques comme les protocoles sécurisés.

La performance de ces barrières s’évalue sur trois axes : prévention des erreurs, correction avant impact, limitation des conséquences. Les solutions premium intègrent des mécanismes de réponse automatique pour une intervention instantanée face aux menaces.

Protocole de gestion des incidents de sécurité

Les études récentes démontrent l’ampleur du défi : 34% des incidents de sécurité proviennent des collaborateurs internes, un chiffre grimpant à 63% selon Deloitte.

Protocole d’intervention d’urgence

Notre méthodologie CSIRT (équipe de réponse aux incidents) garantit une réaction immédiate et efficace. Le protocole expert comprend :

- L’isolation immédiate des systèmes touchés

- L’activation des alertes de sécurité

- La sécurisation des preuves numériques

- Le déploiement des plans de continuité

- La traçabilité complète des interventions

Stratégie de communication critique

Les premiers moments d’une crise exigent une communication précise. Les chiffres confirment cette nécessité : 75% des entreprises renforcent leur sécurité après une attaque. Notre approche assure l’alignement parfait entre communication et actions techniques, garantissant transparence et discrétion sur les vulnérabilités.

Analyse et documentation post-crise

L’expertise post-incident optimise les délais de détection et d’intervention. Notre méthode structure :

- L’analyse approfondie des causes

- L’évaluation des réponses déployées

- L’actualisation des protocoles

- L’établissement des mesures correctives

Programme de sensibilisation

Les statistiques parlent : 56% des entreprises priorisent la formation après une cyberattaque. Notre programme intègre la sécurité numérique aux fondamentaux de l’entreprise. Les collaborateurs maîtrisent :

- Le signalement des tentatives frauduleuses

- L’application des protocoles sécuritaires

- Le perfectionnement continu

- La documentation des incidents

Les enjeux financiers sont considérables : 97 000 euros de pertes moyennes pour une PME. L’impact réputationnel surpasse souvent le préjudice technique, confirmant l’importance d’une gestion experte des incidents.

Le facteur humain demeure le maillon faible de la cybersécurité, et la pression professionnelle accentue les risques d’attaques. Pour se prémunir contre ces menaces, une approche combinant solutions technologiques avancées et formation continue s’impose. Détection précoce, surveillance intelligente et protocoles d’urgence sont les piliers d’une stratégie efficace.

Les conséquences financières et réputationnelles d’une cyberattaque peuvent être désastreuses, avec un préjudice moyen de 97 000 euros pour une PME. Miser sur la prévention, c’est garantir la pérennité de votre activité tout en optimisant vos investissements en cybersécurité.

Chez Cekome, nous intégrons ces principes dès la conception de votre site web. Sécurité, performance et conformité sont au cœur de nos solutions digitales. Protégez votre présence en ligne et renforcez votre activité avec un site web sécurisé et optimisé.

Accompagnement

Accompagnement Sites personnalisés

Sites personnalisés Proximité

Proximité Formules personnalisées

Formules personnalisées