Vous souhaitez en savoir plus ?

Nos conseillers sont dévoués pour vous aider à obtenir un site qui vous ressemble !

Prendre rendez-vousConseils d'Experts :

Protégez votre entreprise des failles secrètes de cybersécurité

Renforcez votre cybersécurité en 4 étapes essentielles :

Étape 1 : Effectuez un audit de cybersécurité

- Utilisez un scanner de vulnérabilité pour identifier les failles techniques.

- Vérifiez la configuration des pare-feu et des accès administrateurs.

- Testez votre réseau avec des simulations d’attaques (pentest).

Étape 2 : Sécurisez vos accès et authentifications

- Appliquez l’authentification multifactorielle (2FA) pour tous les accès sensibles.

- Limitez les privilèges d’accès selon le principe du « moindre privilège ».

- Supprimez immédiatement les accès des employés après leur départ.

Étape 3 : Formez vos employés aux bonnes pratiques

- 90% des attaques réussissent à cause d’une erreur humaine. Sensibilisez vos équipes au phishing et aux mots de passe sécurisés.

- Organisez des sessions de formation régulières avec des exercices pratiques.

- Mettez en place des tests de phishing pour évaluer leur vigilance.

Étape 4 : Adoptez une stratégie de défense avancée

- Chiffrez toutes les données sensibles, surtout dans le cloud.

- Mettez en place un plan de réponse aux incidents avec un CSIRT dédié.

- Sauvegardez vos données sur un serveur externe sécurisé et testez régulièrement la récupération.

Une entreprise bien préparée réduit de 50% l’impact financier des cyberattaques. Ne négligez pas les mises à jour de sécurité et la veille technologique !

Examinez nos Articles Connexes

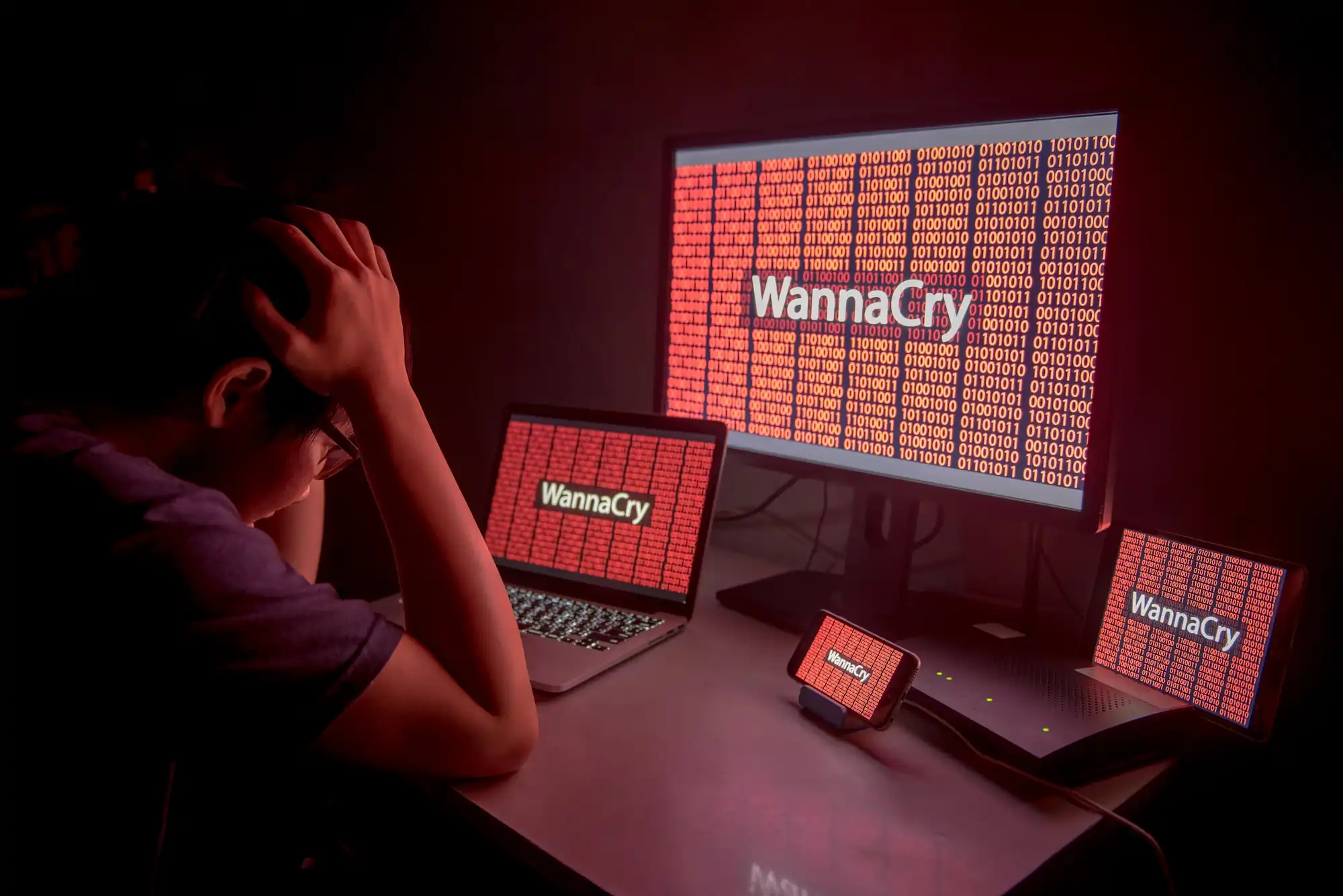

Saviez-vous qu’en 2023, près de 1900 vulnérabilités critiques sont découvertes chaque mois ? Pourtant, la plupart des entreprises n’allouent que 10% de leur budget informatique à la cybersécurité. Les conséquences peuvent être désastreuses : violations de données, ransomware, pertes financières… Les PME sont particulièrement vulnérables, et des erreurs simples comme des mots de passe faibles suffisent aux cybercriminels pour s’infiltrer.

La question n’est plus si vous serez attaqué, mais quand. Alors que les cybermenaces se multiplient, détecter les failles avant qu’elles ne soient exploitées est essentiel. Découvrez comment Cekome, une agence webmarketing dans le Bas-Rhin, analyse le panorama tech et les solutions pour sécuriser votre organisation.

État des lieux des cybermenaces

En 2024, le coût annuel de la cybercriminalité en France atteint un niveau sans précédent de 119 milliards d’euros, une augmentation spectaculaire par rapport aux 5,1 milliards d’euros de 2016.

Statistiques alarmantes

En effet, 43% des organisations françaises ont subi au moins une cyberattaque réussie l’année dernière. Plus précisément, le phishing touche 73% des entreprises, tandis que l’exploitation des failles concerne 53% d’entre elles. Par ailleurs, le nombre d’attaques par rançongiciel a augmenté de 30% par rapport à 2022.

Le coût moyen d’une cyberattaque réussie s’élève désormais à 58 600€ par organisation. En outre, 61% des entreprises victimes rapportent des conséquences commerciales significatives, notamment :

- Une perturbation de la production (21%)

- Des fuites d’informations sensibles (14%)

- L’indisponibilité du site web (14%)

Secteurs les plus touchés

Les TPE/PME/ETI sont particulièrement vulnérables, représentant 34% des attaques. D’ailleurs, l’ENISA révèle que l’administration publique (19%), la santé (8%), et les infrastructures numériques (7%) figurent parmi les secteurs les plus ciblés.

Le secteur financier subit une pression particulièrement intense, avec 77% des organisations ayant détecté une attaque au cours des 12 derniers mois. En particulier, les attaques par rançongiciel contre ce secteur ont augmenté de 64% en 2023.

Dans le domaine de la santé, la situation est tout aussi préoccupante. En 2022, 432 structures des secteurs santé et médico-social ont déclaré au moins un incident de sécurité, soit une augmentation de 33% par rapport à 2021. Les données médicales, extrêmement précieuses pour les cybercriminels, font de ce secteur une cible privilégiée.

Les failles cachées des systèmes

Les vulnérabilités dans les systèmes informatiques représentent une menace constante pour votre organisation. Une faille de sécurité est une faiblesse qui peut être exploitée par des attaquants pour compromettre vos données et systèmes.

Vulnérabilités techniques courantes

Les systèmes comportent souvent des failles critiques qui peuvent être exploitées de multiples façons. Notamment, les vulnérabilités d’exécution de code à distance (RCE) permettent aux attaquants d’exécuter des programmes malveillants directement sur vos systèmes. Par ailleurs, l’absence de correctifs appropriés pour les logiciels obsolètes les rend particulièrement vulnérables aux exploitations.

Erreurs de configuration dangereuses

Les incidents de sécurité liés aux erreurs de configuration sont particulièrement préoccupants. En effet, 95% des violations de pare-feu résultent de mauvaises configurations. Les risques majeurs incluent :

- L’exposition de ressources sensibles en accès public

- Des règles de pare-feu mal paramétrées

- Des ports d’administration laissés ouverts

Risques liés au cloud

Le cloud présente des défis de sécurité uniques. La CNIL souligne une insuffisance de transparence de la part des prestataires concernant la localisation des données et les conditions de sécurité. De plus, l’augmentation constante du volume de données stockées dans le cloud en fait une cible privilégiée pour les cybercriminels.

Les entreprises négligent souvent le chiffrement des données dans le cloud, les exposant aux risques d’interception et de vol. En outre, la menace interne reste préoccupante : des attaques peuvent être initiées par des employés actuels ou anciens, des administrateurs système, ou des partenaires commerciaux ayant accès aux systèmes.

Pour minimiser ces risques, il est essentiel de réaliser une analyse approfondie avant d’opter pour un service cloud et d’être particulièrement rigoureux dans le choix de votre prestataire.

Évaluer votre niveau de protection

Pour protéger efficacement votre organisation, la première étape consiste à évaluer précisément votre niveau de protection actuel. L’outil d’auto-évaluation Fit4Cybersecurity, proposé par le gouvernement, permet aux TPE et PME de mesurer gratuitement leur niveau de sécurité numérique.

Test rapide de vulnérabilité

En effet, ce test comprend 13 questions ciblées qui correspondent au profil spécifique de votre entreprise. Par ailleurs, les résultats fournissent un récapitulatif détaillé de vos réponses, accompagné de recommandations concrètes pour renforcer votre protection.

Les scanners de vulnérabilité examinent systématiquement vos systèmes pour identifier les faiblesses potentielles. Notamment, cette analyse permet de détecter :

- Les configurations informatiques incorrectes

- Les systèmes non mis à jour

- Les vulnérabilités dans les protocoles de communication

Points critiques à vérifier

Une évaluation approfondie nécessite l’examen de plusieurs points essentiels. En premier lieu, la sécurité de l’architecture de votre système d’information, notamment la configuration des systèmes, le cloisonnement et les accès distants. En outre, la protection des données, incluant leur intégrité et leur confidentialité, doit être minutieusement évaluée.

La gestion des identités et des accès constitue un autre point critique. Les contrôles d’accès, l’authentification et l’identification doivent être régulièrement vérifiés. De plus, la surveillance des ports, des protocoles et des services sur les équipements réseau est indispensable pour minimiser les vulnérabilités exploitables.

Pour garantir l’efficacité de cette évaluation, il est recommandé de réaliser des audits réguliers, au moins une fois par an pour les systèmes les plus critiques. Ces vérifications permettent non seulement d’identifier les failles potentielles mais aussi de maintenir un niveau de protection adapté face à l’évolution constante des menaces.

Stratégies de défense avancées

Le rapport d’IBM révèle qu’une équipe de réponse aux incidents bien préparée permet de réduire le coût d’une violation de données de près d’un demi-million de dollars. Cette réalité souligne l’importance d’une stratégie de défense robuste.

Réponse aux incidents

Un plan de réponse aux incidents efficace nécessite une équipe dédiée (CSIRT) composée d’experts en sécurité, de juristes et de responsables communication. En effet, cette équipe suit un protocole précis comprenant :

- La détection et l’analyse des menaces via des solutions SIEM

- Le confinement immédiat des systèmes affectés

- L’éradication complète de la menace

- La récupération des systèmes et données

- L’analyse post-incident pour prévenir les récurrences

Par ailleurs, la mise en place d’exercices réguliers permet d’évaluer l’efficacité du plan. Notamment, les simulations d’incidents aident à identifier les faiblesses et à améliorer la réactivité de l’équipe.

Protection des données sensibles

En outre, la protection des données sensibles exige une approche structurée. Selon les études, 70% des entreprises ont subi au moins une tentative de fraude en 2023, dont un quart plus de dix fois. Ainsi, il est crucial de classifier vos données en trois niveaux :

Les données publiques qui peuvent être partagées sans risque, les données internes nécessitant une protection modérée, et les données restreintes exigeant les plus hauts niveaux de sécurité.

La mise en œuvre d’une stratégie de protection efficace implique le chiffrement systématique des informations critiques et la mise en place de contrôles d’accès stricts. En effet, 56% des PME subissant un préjudice entre 10 000 et 100 000 euros voient leur activité mise en danger.

Pour renforcer cette protection, il est essentiel d’automatiser les sauvegardes et de les stocker sur des serveurs sécurisés externes à l’entreprise. Cette approche garantit la récupération rapide des données en cas d’incident, minimisant ainsi l’impact sur vos opérations.

Le facteur humain en cybersécurité

L’erreur humaine est impliquée dans plus de 90% des incidents de sécurité informatique. Cette statistique alarmante souligne l’importance cruciale du facteur humain dans votre stratégie de cybersécurité.

Formation des employés

En effet, 52% des entreprises reconnaissent que leurs salariés, par négligence ou par ignorance, représentent le principal point faible de leur sécurité informatique. Par ailleurs, l’impact financier est considérable : pour les PME, le partage inapproprié de données coûte en moyenne 88 000€, tandis que l’utilisation inadéquate des ressources informatiques engendre des pertes de 68 000€.

Pour contrer ces risques, la formation doit suivre quatre principes essentiels :

- Définir des objectifs mesurables et adaptés à chaque groupe d’employés

- Mettre en place un apprentissage personnalisé et progressif

- Surveiller les progrès grâce à des rapports d’analyse en temps réel

- Garantir l’engagement par des méthodes d’apprentissage ludiques

Gestion des accès

La gestion des accès constitue un pilier fondamental de votre cybersécurité. Notamment, il est essentiel d’appliquer le principe du privilège minimum : chaque utilisateur ne doit avoir accès qu’aux ressources strictement nécessaires à ses fonctions.

En outre, une politique de contrôle d’accès efficace nécessite :

- La validation systématique des demandes d’habilitation par un responsable

- La suppression immédiate des permissions lors des départs ou changements de poste

- Une revue annuelle des habilitations pour identifier et supprimer les comptes non utilisés

Cette approche rigoureuse permet de réduire considérablement les risques. D’ailleurs, les entreprises qui mettent en œuvre ces pratiques constatent jusqu’à 90% de réduction du nombre total d’incidents et au moins 50% de diminution de leur impact financier.

Construire une cybersécurité durable

La mise en place d’une politique de sécurité du système d’information (PSSI) constitue le fondement d’une cybersécurité pérenne. En effet, les entreprises qui adoptent une approche structurée réduisent leurs risques d’incidents de 5 à 10% tout en maintenant un niveau de protection équivalent.

Plan de sécurité évolutif

Un plan de sécurité efficace nécessite une documentation minutieuse de toutes les actions entreprises. Notamment, cette documentation permet de :

- Prouver la mise en place des mesures de sécurité

- Conserver l’historique des interventions

- Faciliter les audits externes

- Suivre la progression en temps réel

Par ailleurs, la réussite d’un plan de sécurité repose sur la collaboration de l’ensemble des départements. En effet, la création de profils de contributeurs permet aux différentes équipes de participer activement à la saisie de données spécifiques.

En outre, la communication régulière de l’état d’avancement au comité exécutif s’avère cruciale. Des solutions de reporting simplifiées permettent de maintenir une transparence sur les résultats et les actions menées.

Mise à jour des protocoles

La sécurité informatique exige une vigilance constante face à l’évolution des menaces. Les mises à jour régulières des logiciels et systèmes d’exploitation constituent votre première ligne de défense. Pour garantir une protection optimale, il est essentiel de :

- Identifier l’ensemble de vos appareils et logiciels

- Effectuer les mises à jour dès leur disponibilité

- Activer les options de téléchargement automatique

- Télécharger uniquement depuis les sites officiels

La surveillance continue de vos systèmes permet d’anticiper et de bloquer les attaques avant qu’elles ne se produisent. Un plan de remédiation flexible et évolutif s’impose, car les menaces informatiques évoluent constamment.

Pour une cybersécurité durable, la mise en œuvre d’un plan d’assurance sécurité structuré doit être une priorité absolue. Cette approche englobe l’identification des parties prenantes, la réalisation d’évaluations des risques, et la mise en place de contrôles techniques et opérationnels.

Les entreprises doivent également adopter une approche proactive en matière de veille technologique. Cette vigilance permet d’identifier rapidement les nouvelles menaces et d’adapter les stratégies en conséquence. L’intégration de retours d’expérience contribue à prévenir la récurrence des incidents.

Conclusion

La cybersécurité n’est plus une option, mais une nécessité absolue pour votre entreprise. En effet, face aux 1900 vulnérabilités critiques découvertes chaque mois et au coût moyen de 58 600 € par cyberattaque, votre vigilance doit être constante.

Par ailleurs, une approche globale s’impose : protection technique rigoureuse, formation continue des équipes et mise en place d’une stratégie de défense évolutive. Notamment, l’évaluation régulière de vos systèmes et la mise à jour de vos protocoles constituent les piliers d’une cybersécurité efficace.

D’ailleurs, les statistiques sont claires : les entreprises qui investissent dans leur cybersécurité réduisent leurs risques d’incidents de 5 à 10 %. Ainsi, chaque action que vous entreprenez aujourd’hui renforce la protection de votre organisation pour demain.

La menace est réelle, mais vous disposez désormais des clés pour protéger efficacement votre entreprise. Pour aller plus loin, faites confiance à Cekome, une agence webmarketing dans le Bas-Rhin, qui décrypte le panorama tech et propose des solutions adaptées aux enjeux de cybersécurité. Commencez dès maintenant à mettre en place ces mesures essentielles, votre sécurité numérique en dépend.