Vous souhaitez en savoir plus ?

Nos conseillers sont dévoués pour vous aider à obtenir un site qui vous ressemble !

Prendre rendez-vousConseils d'Experts :

Protégez votre entreprise contre les cyberattaques en un clic

La cybersécurité est un enjeu majeur : une attaque peut coûter jusqu’à 97 000 € à une PME. Voici comment renforcer la sécurité de votre entreprise avec des actions simples et efficaces.

Étape 1 : Sécurisez les accès à votre réseau

- Activez un pare-feu avancé pour bloquer les connexions suspectes.

- Chiffrez votre Wi-Fi et limitez son accès aux seuls employés.

- Mettez en place une authentification multifactorielle (MFA) sur tous les comptes sensibles.

Étape 2 : Éliminez les vulnérabilités techniques

- Mettez à jour vos logiciels et systèmes chaque mois pour combler les failles de sécurité.

- Supprimez ou désactivez Flash, Java et autres plugins obsolètes sur les navigateurs.

- Installez une solution antivirus et anti-ransomware avec mise à jour automatique.

Étape 3 : Formez vos employés à la cybersécurité

- Sensibilisez-les aux techniques de phishing (95 % des cyberattaques réussies sont dues à une erreur humaine).

- Interdisez l’utilisation des mêmes mots de passe sur plusieurs comptes.

- Organisez des simulations d’attaques trimestrielles pour tester leur vigilance.

Étape 4 : Détectez et réagissez rapidement

- Installez un système de détection d’intrusion pour alerter sur les activités suspectes.

- Surveillez les connexions inhabituelles et les transferts de données massifs.

- En cas d’attaque, isolez immédiatement les appareils compromis et contactez un expert.

Avec ces actions, vous réduisez de 70 % les risques d’intrusion et protégez votre entreprise des cybercriminels.

Examinez nos Articles Connexes

Les statistiques parlent d’elles-mêmes : 90% des piratages d’entreprise réussis résultent d’une simple erreur humaine.

Le paysage des cybermenaces révèle une réalité préoccupante pour les entreprises françaises. Les chiffres de 2020 montrent que 79% des cyberattaques utilisent l’hameçonnage comme vecteur principal, ciblant spécifiquement vos collaborateurs. Le coût moyen d’une telle attaque pour une PME atteint 97 000 euros – une somme capable d’ébranler les fondations financières de votre société.

L’année 2023 marque une escalade significative des menaces. Les données récentes démontrent une hausse de 63% des tentatives de fraude par virement et une augmentation de 61% des attaques visant à défigurer les sites web professionnels. Cette multiplication des risques dessine le nouveau quotidien des entreprises.

Dans ce panorama tech en constante évolution, il devient essentiel d’adopter des stratégies de protection adaptées. À travers cet article, rédigé en collaboration avec notre agence webmarketing en Alsace, vous découvrirez les signaux d’alerte essentiels et les mesures éprouvées pour sécuriser votre patrimoine numérique. Que vous soyez une start-up ou une PME, Cekome vous accompagne pour anticiper et contrer ces menaces grandissantes.

Le bilan chiffré des cyberattaques : une réalité préoccupante

Le panorama français des cyberattaques dessine un tableau particulièrement inquiétant. Les données 2023 révèlent une explosion de 75% des attaques par rançongiciel comparé à 2022. Plus critique encore : 60% des entreprises touchées subissent une paralysie temporaire de leurs activités.

Portrait des secteurs vulnérables

Le secteur médical émerge comme la cible privilégiée des cybercriminels, accusant une progression de 53% des incidents déclarés.

Les institutions bancaires affrontent une vague d’attaques sophistiquées, particulièrement sur leurs infrastructures de paiement.

Le e-commerce subit également des assauts réguliers, notamment via des attaques DDoS paralysantes.

Les statistiques des collectivités territoriales témoignent d’une vulnérabilité majeure : 85% d’entre elles rapportent des tentatives d’intrusion sur les douze derniers mois.

Le tissu industriel n’échappe pas à cette tendance, avec une hausse de 42% des cyberattaques visant leurs outils de production.

Le prix de la vulnérabilité pour les PME

L’analyse financière des impacts révèle des chiffres alarmants pour les PME :

- 97 000 euros : le coût moyen d’une cyberattaque

- 45% du budget total absorbé par la récupération des données

- 50 000 euros de pertes quotidiennes pendant l’interruption d’activité

Les répercussions dépassent largement le cadre financier immédiat. La confiance client, pierre angulaire de toute activité, s’effrite significativement : -23% de chiffre d’affaires constaté dans le semestre suivant une violation de données.

Le marché de l’assurance cyber témoigne d’une prise de conscience collective : 35% des PME françaises disposent désormais d’une couverture spécifique en 2023, contre 15% l’année précédente.

La répartition des coûts post-attaque s’établit comme suit :

- 30% : Expertise technique et forensique

- 25% : Restauration des systèmes

- 20% : Communication de crise

- 15% : Aspects juridiques et réglementaires

- 10% : Formation des équipes

Les recommandations actuelles préconisent une allocation de 5% à 10% du budget informatique à la protection numérique. Un investissement certes conséquent, mais minime face aux conséquences potentielles d’une intrusion réussie.

Les méthodes d’attaque des cybercriminels : anatomie d’une intrusion

Les statistiques 2023 révèlent une réalité alarmante : une hausse de 266% des activités malveillantes.

L’exploitation du facteur humain

L’ingénierie sociale demeure l’arme favorite des cybercriminels. Les données montrent que 39% des failles de sécurité proviennent directement des comportements humains. Les pirates excellent dans la manipulation psychologique à travers :

- L’exploitation du sentiment d’urgence

- L’appel à la curiosité naturelle

- Le détournement de l’autorité hiérarchique

- La sollicitation de l’instinct d’entraide

La “fraude au PDG” illustre parfaitement ces techniques : les malfaiteurs se font passer pour des dirigeants, exploitant la chaîne de commandement pour obtenir des actions précipitées.

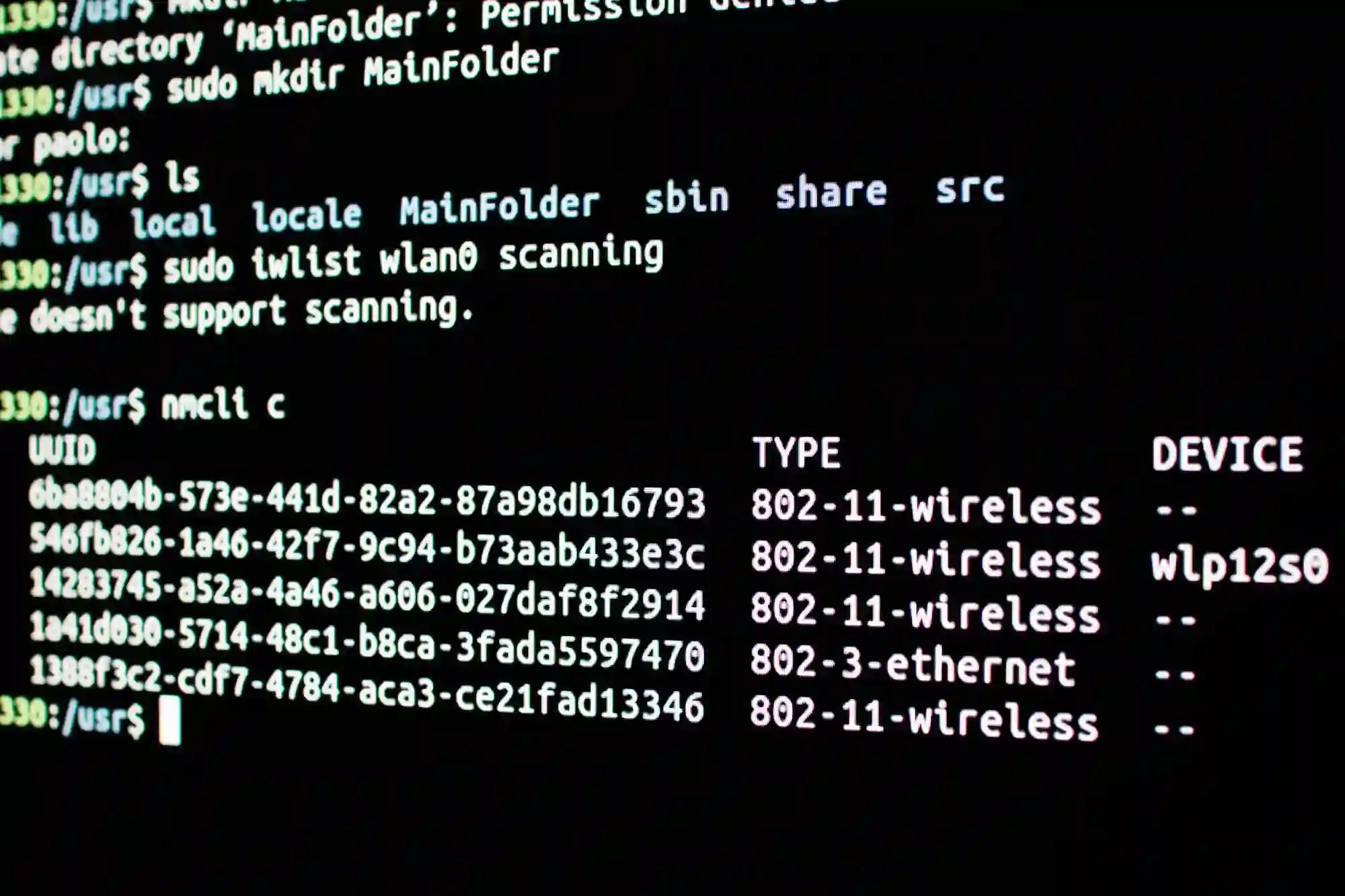

Les vulnérabilités techniques exploitées

Notre veille technologique identifie plusieurs points d’entrée critiques dans les systèmes d’entreprise :

Les identifiants professionnels représentent aujourd’hui le “Graal” des cybercriminels. Le stockage des mots de passe dans les navigateurs, une pratique courante sur les postes personnels comme professionnels, crée une faille majeure dans votre sécurité.

Les solutions d’accès distant, notamment Citrix et VPN, deviennent des cibles privilégiées. L’exemple récent d’UnitedHealth, victime d’une intrusion via un portail Citrix mal sécurisé, illustre cette vulnérabilité.

Les navigateurs web constituent une autre porte d’entrée majeure. Les technologies actives (Flash, Java, JavaScript, HTML 5) peuvent servir de vecteurs d’exécution de code malveillant.

Les failles “zero-day”, ces vulnérabilités encore inconnues des éditeurs, permettent des attaques sophistiquées contre :

- Les applications web non sécurisées

- Les systèmes obsolètes

- Les configurations approximatives

- Les bases de données exposées

Les cybercriminels s’approvisionnent en identifiants volés sur des marchés spécialisés, leur permettant ensuite une progression latérale dans vos systèmes pour atteindre vos données sensibles.

Les signaux d’alerte d’une cyberattaque active

La performance dégradée de vos équipements constitue souvent le premier indicateur visible. Une lenteur inhabituelle de vos systèmes suggère fréquemment la présence de logiciels malveillants opérant en arrière-plan.

Les schémas de connexion atypiques méritent une attention particulière. Les tentatives d’authentification depuis des localisations inhabituelles ou à des horaires non conventionnels représentent des signaux d’alerte majeurs. Les échecs d’authentification répétés avec des identifiants inexistants révèlent souvent des attaques par force brute.

L’activité suspecte des comptes administrateurs exige une vigilance accrue. Les tentatives d’élévation de privilèges ou d’accès aux ressources critiques hors des protocoles établis signalent potentiellement une compromission. Les cybercriminels cherchent systématiquement à obtenir ces droits étendus pour maximiser leur emprise sur votre réseau.

Indicateurs critiques des modifications système non autorisées :

- Apparition de nouveaux logiciels sans validation officielle

- Neutralisation des outils de sécurité

- Altérations du registre système

- Présence d’archives suspectes dans des répertoires inhabituels

Les anomalies du trafic réseau révèlent souvent une attaque. Une hausse significative des données sortantes peut signaler une exfiltration d’informations. Les communications DNS inhabituelles ou les échanges avec des pays hors de votre périmètre d’activité doivent éveiller la suspicion.

Alertes significatives des comportements système anormaux :

- Exécution spontanée de programmes

- Mouvements autonomes du curseur

- Apparition intempestive de fenêtres

- Redirections vers des sites non identifiés

L’examen des journaux système dévoile des indices précieux. Une intensification soudaine des lectures en base de données ou des requêtes récurrentes sur un même fichier peuvent signaler une tentative d’extraction de données.

Les communications avec des serveurs de commande et contrôle (C&C) représentent un signal particulièrement alarmant. Ces infrastructures permettent aux pirates d’orchestrer leurs attaques et d’extraire les données dérobées.

La détection précoce de ces indicateurs nécessite une approche méthodique associant expertise humaine et solutions automatisées. L’identification rapide de ces signaux maximise les chances de contenir l’attaque avant des dommages irréversibles.

L’impact financier réel d’une cyberattaque

Les données financières 2024 révèlent l’ampleur dévastatrice des cyberattaques. Le coût moyen mondial d’une violation de données établit un nouveau record à 4,25 millions d’euros, conséquence directe des pertes opérationnelles et des mesures correctives.

Le secteur bancaire enregistre les pertes les plus lourdes, avec une moyenne de 5,63 millions d’euros par incident. Les violations massives, touchant plus de 50 millions d’enregistrements, peuvent générer des préjudices colossaux dépassant 286 millions d’euros.

L’analyse boursière démontre des répercussions durables. Les sociétés attaquées accusent une dépréciation moyenne de 1,1% de leur capitalisation, couplée à une régression de 3,2 points de croissance annuelle. Le commerce subit des impacts encore plus sévères, avec des baisses atteignant 5,4 points.

Principaux postes de dépenses :

- Investigations numériques : 71 à 143 euros/heure

- Conseil en gestion de crise : 286 à 477 euros/heure

- Mobilisation des dirigeants : 477 à 954 euros/heure/cadre

Les perturbations opérationnelles s’étendent sur des périodes critiques. Les statistiques montrent qu’une entreprise nécessite en moyenne 258 jours pour détecter et neutraliser une intrusion, période marquée par une productivité fortement dégradée.

Le cadre réglementaire impose des sanctions dissuasives. Les infractions au RGPD exposent à des amendes pouvant atteindre 20 millions d’euros ou 4% du chiffre d’affaires mondial. L’amende record de 1,2 milliard d’euros infligée à Meta en mai 2023 illustre cette réalité.

Le marché de l’assurance cyber réagit par une inflation significative des primes post-incident. Les entreprises confrontées à des sinistres subissent un durcissement des conditions de couverture.

L’atteinte réputationnelle constitue un préjudice majeur. L’érosion de la confiance client provoque une détérioration durable des positions commerciales. L’exemple de Clorox, dont l’action a chuté de 11% après une cyberattaque en 2023, démontre la vulnérabilité des sociétés cotées.

Les séquelles financières persistent plusieurs années après l’incident. Les notations de crédit des entreprises victimes restent dégradées durant trois ans, compromettant leur capacité de financement et leurs relations d’affaires.

Protocole d’urgence face à une cyberattaque

Le temps est un facteur décisif lors d’une cyberattaque. Une réaction structurée réduit significativement l’impact financier, actuellement estimé à 2,86 millions d’euros pour les entreprises de moins de 500 salariés.

Le protocole d’urgence exige une déconnexion immédiate du système compromis de toute infrastructure réseau. L’étape suivante consiste à lancer une analyse antivirale complète en mode hors ligne. Les sollicitations de reconnexion doivent être systématiquement ignorées.

La sécurisation immédiate nécessite le changement de tous les identifiants liés aux systèmes touchés. Notre recommandation inclut également le signalement aux autorités compétentes en cas de vol de données sensibles.

Coordination de la stratégie de communication :

- L’équipe de gestion de crise

- Les services de l’État concernés

- Les responsables médias

- Les partenaires stratégiques

Les experts préconisent l’utilisation de canaux de communication alternatifs, évitant ainsi les réseaux potentiellement compromis de l’entreprise.

La documentation des preuves s’anticipe dès la mise en place du système. Vos protocoles doivent prévoir l’archivage des logs serveur et la cartographie réseau, accompagnés de procédures d’incident rapidement activables.

La cellule de crise doit réunir :

- La direction stratégique

- Les services juridiques

- Le département RH

- Les responsables sécurité

- Les experts informatiques

- La communication corporate

Cette équipe nécessite une disponibilité permanente, avec des protocoles de substitution clairement établis. L’accompagnement par un cabinet spécialisé optimise significativement l’efficacité de la réponse et minimise les perturbations opérationnelles.

Le retour d’expérience post-incident s’impose comme une étape fondamentale. L’analyse détaillée des événements permet d’identifier les axes d’amélioration de vos protocoles de sécurité. Cette démarche renforce durablement votre résilience face aux menaces futures.

Solutions de protection simples et éprouvées

La sécurisation de votre entreprise contre les cybermenaces ne demande pas d’investissements démesurés. La maintenance logicielle régulière constitue votre bouclier principal. Les cybercriminels analysent méthodiquement les correctifs publiés pour développer leurs exploits. L’automatisation des mises à jour s’impose comme une nécessité pour garantir une protection constante.

Le déploiement d’un pare-feu nouvelle génération FortiGate 30G assure une défense temps réel face aux menaces identifiées et émergentes. Cette solution unifie la gestion de votre infrastructure réseau, garantissant une protection cohérente sur l’ensemble de votre système.

La maîtrise des droits utilisateurs forme un rempart essentiel. L’attribution des accès selon le principe du moindre privilège, associée à une solution PAM, minimise considérablement les risques de compromission.

Mesures complémentaires :

- Déploiement systématique de l’authentification multifacteur

- Chiffrement obligatoire des données critiques

- Sauvegarde régulière avec copies hors ligne

- Segmentation stricte du réseau

Les ressources gratuites CISA offrent aux PME des outils d’évaluation précieux. Ces solutions permettent une amélioration substantielle de votre sécurité sans impact budgétaire.

Les technologies matérielles modernes, notamment le TPM et le démarrage sécurisé UEFI, renforcent significativement la protection de vos systèmes. Ces fonctionnalités, souvent négligées, constituent pourtant un rempart efficace contre les attaques sophistiquées.

La solution cloud FortiSASE propose une protection évolutive, enrichie par l’intelligence artificielle. Cette approche centralisée optimise la visibilité tout en simplifiant la gestion opérationnelle.

La sensibilisation régulière de vos collaborateurs reste primordiale. Les dispositifs techniques, même les plus sophistiqués, ne compensent jamais le manque de vigilance humaine.

Conclusion

Dans ce panorama tech en constante évolution, nous soulignons l’importance cruciale de la vigilance quotidienne.

La protection numérique s’impose désormais comme un impératif stratégique. Le coût moyen de 97 000 euros par incident pour une PME française illustre parfaitement l’ampleur des enjeux. Pourtant, des mesures fondamentales – mises à jour systématiques, authentification renforcée, sensibilisation des collaborateurs – s’avèrent d’une efficacité redoutable.

Les indicateurs d’une attaque sont souvent visibles : performances dégradées, connexions douteuses, anomalies système. Une détection précoce, combinée à des protocoles d’intervention bien rodés, permet de minimiser considérablement l’impact des cyberattaques.

Que vous soyez une start-up ou une PME, notre agence webmarketing en Alsace et l’expertise de Cekome vous accompagnent dans le renforcement de vos défenses numériques. La résilience de votre activité dépend directement de votre capacité à anticiper et contrer ces menaces émergentes. Adoptez dès aujourd’hui les bonnes pratiques pour protéger votre entreprise.